Как сделать из ребенка хакера, даже если он им не является?

17

7988

14 мая 2020 11:13

14/05/2020

Полиция одного из английских округов Уэст Мидленд выпустила необычную памятку по «опасным» технологиям для учителей и родителей.

Visitors have accessed this post 7988 times.

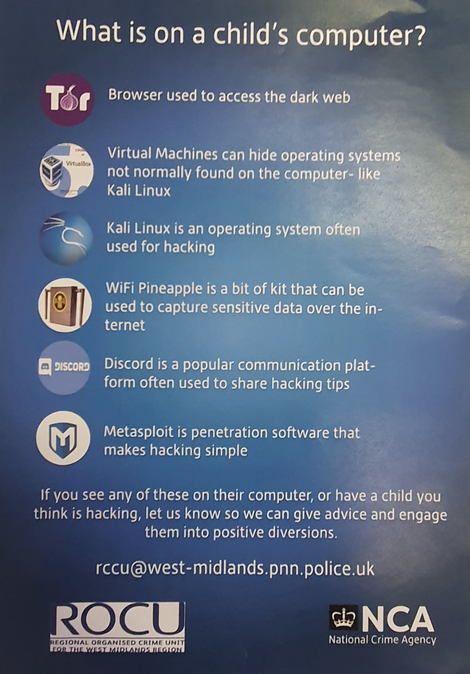

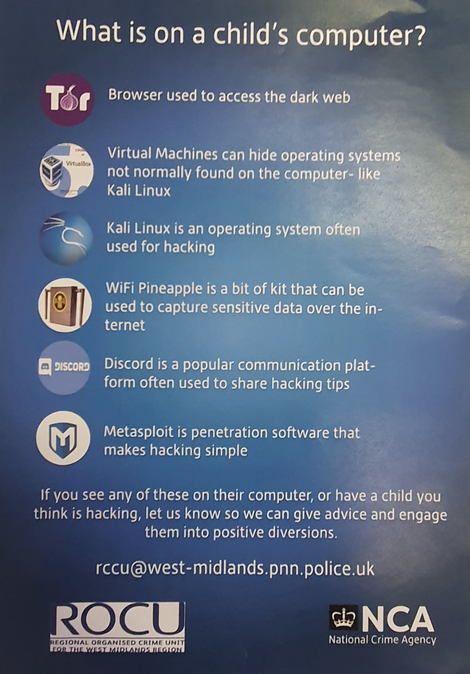

В феврале мировую общественность всколыхнула необычная новость – полиция одного из английских округов Уэст Мидленд выпустила необычную памятку для учителей и родителей.

В ней перечислено несколько известных программ, которые, по мнению полиции, опасны для неокрепших умов и ведут их на кривую дорожку хакерства и киберпреступности:

- браузер для обеспечения конфиденциальности Tor может использоваться для подключения к темному интернету;

- виртуальные машины могут спрятать операционные системы, например, Kali Linux;

- дистрибутив Kali Linux может использоваться для взлома;

- WiFi Pineapple может использоваться для сбора конфиденциальных данных через интернет;

- Discord – мессенджер, который может использоваться для обмена информацией для взлома;

- Metasploit – программное обеспечение для проникновения, которое облегчает взлом.

В случае, если ваш ребенок использует какие-то из этих программ, полиция призывает немедленно сообщить им об этом, что они «могли дать совет и направить детей в позитивное русло».

Что интересно, на плакате присутствуют официальные логотипы британского Национального агентства по борьбе с преступностью (NCA) и Регионального отдела по борьбе с организованной преступностью в Уэст-Мидленде (ROCU).

Эта информация (и, конечно, странная подборка инструментов в памятке) получила серьезный отклик со стороны ИТ-сообщества и самих производителей ПО. В то время как, например, разработчики Kali Linux отнеслись к ситуации с долей иронии, предложив добавить в текст ссылку на скачивание дистрибутива, были и те, кто потребовал опровержения.

NCA отказалась от того, что листовки были созданы с ее одобрения. Поэтому разъяснения пришлось давать Региональному отделу по борьбе с организованной преступностью в Уэст-Мидленде. В комментарии для ZDNET они пояснили, что листовки были созданы третьей стороной как памятка для учителей и родителей о том, как повышать безопасность детей в интернете.

«В памятке осветили ряд инструментов, которые дети могут использовать дома. Перечисленное ПО является законным, в большинстве случаев его использование — в рамках закона и может стать преимуществом для тех, кто хочет развивать свои цифровые навыки. Но, как и любое другое ПО, оно может быть использовано не по прямому назначению. Целью памятки было составить краткий перечень всего доступного ПО. Это сделано для того, чтобы родители и учителя провели разговоры о безопасном и законном применении ПК и информационных технологий».